Contents

Ransomwares, comment se protéger ? Partie 3

Troisième et dernière partie du dossier sur les ransomwares.

Toute résistance est-elle futile ?

Oui. Lorsque vous êtes infecté par un ransomware de type cryptoware, il est déjà trop tard, et il n’y a malheureusement pas grand-chose à faire pour récupérer vos fichiers en dehors de payer la rançon…

Vous souvenez-vous de Koler ? Dans certains cas comme celui-ci, les communications chiffrées du ransomware rendent particulièrement compliqué toute tentative de détection de ce type d’attaque avec des méthodes traditionnelles.

Non. Il est parfois possible de supprimer un ransomware. D’autre part, un ransomware arrive rarement tout seul et par hasard sur le poste d’un utilisateur, et de nombreuses mesures de prévention existent et la meilleure méthode est de ne pas être infecté.

Comment ne pas être infecté par un ransomware ?

10 conseils pour les utilisateurs

1. Réalisez régulièrement des sauvegardes un support externe comme par exemple sur un disque dur ou sur une clé USB, qui ne sera connecté que pendant le temps de la sauvegarde, ou dans le cloud.

2. Gardez la fonction « contrôle du compte de l’utilisateur » (UAC, User Account Control,) activée. Ce mécanisme de protection intégré dans Windows vous avertit lorsque des modifications sont sur le point d’être faites sur le système et requièrent des droits d’Administrateur.

3. Utilisez une solution de sécurité avec des analyses en temps réel, ainsi que des modules anti-malware, anti-exploit et antispam. Conservez les paramétrages optimaux et mettez r constamment à jour cette solution.

4. Sur votre appareil mobile, n’installez pas d’application provenant de sources inconnues ou depuis des stores non-officiels. Installez également une solution de protection pour votre appareil.

5. Surfez responsable : évitez les sites douteux, ne cliquez pas sur des liens suspicieux, n’ouvrez pas la pièce jointe de l’e-mail d’un inconnu. Pour les plus aguerris, vous pouvez opter pour une extension de navigateur qui bloque le JavaScript (telle que NoScript).

6. Utilisez un bloqueur de publicité pour limiter les publicités malveillantes.

7. Utilisez un filtre antispam pour réduire le nombre de mails malveillants.

8. Virtualisez Flash si possible ou désactivez le car il est souvent utilisé comme vecteur d’infection, pensez au minimum à toujours le mettre à jour (certains sites gèrent maintenant le HTML5 pour les vidéos).

9. Ajustez les réglages de sécurité de votre navigateur pour en améliorer le niveau de protection.

10. Maintenez votre système d’exploitation à jour ainsi que vos programmes et vos extensions de navigateur, en particulier Java, Adobe Reader et Microsoft Silverlight. Les exploits utilisent leurs failles pour installer automatiquement des malwares.

6 conseils pour les entreprises

Avec la démocratisation du BYOD et BYOA (Bring Your Own Device/Application), les appareils et outils des employés passent souvent inaperçus aux yeux de la DSI – cela fait partie du Shadow IT.

Afin de limiter les risques d’infection qui pourraient être fatals (un cryptoware est capable de chiffrer le réseau complet d’une entreprise), voici quelques conseils à suivre pour les décideurs IT :

1. Mettez en garde les employés sur les nouvelles menaces et expliquez-leur comment déceler un e-mail de spear phishing et d’autres attaques d’ingénierie sociale.

2. Installez, configurez et maintenez à jour la solution de sécurité de votre entreprise.

3. Bloquez l’exécution de certains programmes vecteurs d’infections, comme par exemple des logiciels de téléchargement illégal ou de P2P au bureau.

4. Utilisez un pare-feu pour bloquer les connections entrantes vers des services qui n’ont pas lieu d’être publiquement accessibles via Internet.

5. Assurez-vous que les utilisateurs aient les droits les plus faibles possible pour accomplir leurs missions. Lorsqu’une application requiert des droits d’administrateur, assurez-vous que l’application soit légitime.

6. Activez la restauration système afin de retrouver les versions précédentes des fichiers qui ont été chiffrés, une fois que la désinfection a eu lieu.

Conclusion : vaut-il mieux perdre ses données ou son argent ?

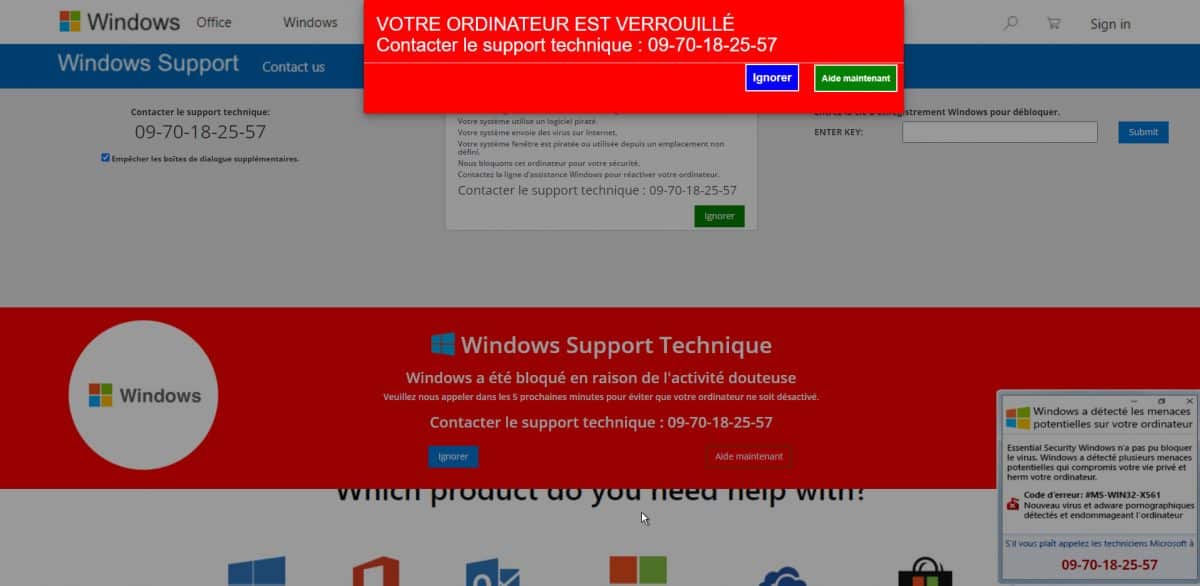

Bien évidemment, ni l’un ni l’autre ! Pour ne pas en venir à se poser la question, prenez toutes les précautions pour vous protéger. Rappelez-vous aussi qu’aucune administration judiciaire ou légale ne demande de l’argent après avoir bloqué l’accès à vos données.

Si vous pensez être infecté, mais n’avez pas encore vu le fameux écran de blocage, déconnectez votre appareil d’Internet et redémarrez-le en mode sans échec – cela peut enrayer le processus de chiffrement.

Enfin, n’oubliez pas que payer la rançon ne garantit pas votre sécurité, les cyber-criminels peuvent décider de ne pas vous donner la clé de déchiffrement malgré le paiement, ou en sachant que vous êtes prêt(e) à payer… demander une rançon plus élevée ou vous attaquer à nouveau.