Contents

Comment est-on infecté par un ransomware ?

Quand les ransomwares ont fait leur apparition, l’infection se faisait principalement par le biais d’une pièce jointe piégée, ou via un clic sur une fenêtre pop-up. De nouvelles variantes se diffusent désormais par une simple clé USB ou via les messageries instantanées sous la forme d’une image dissimulant la charge utile.

Les dernières versions détectées ne demandent même plus d’interaction avec l’utilisateur. En navigant sur Internet, une publicité malveillante peut identifier une faille présente sur l’ordinateur, dans la majorité des cas provenant d’un plugin de navigateur de type Flash Player, Java, Adobe Reader ou encore Microsoft Silverlight, et lancer automatiquement le téléchargement et l’installation du ransomware – c’est ce qu’on appelle un « drive-by-download ».

L’exploitation de la faille détectée entraîne une élévation des privilèges permettant à l’attaquant de disposer de droits administrateur sur le poste, et donc d’exécuter un programme malveillant, sans même passer par le compte local de la victime.

De son côté, CTB Locker, le fameux ransomware qui a infecté de nombreuses entreprises et particuliers en France au début de l’année 2015, infectait les utilisateurs via un e-mail provenant en apparence d’un prestataire envoyant une simple facture ou un récapitulatif de commande.

Pour résumer, les principaux vecteurs d’infection sont :

- L’e-mail avec une pièce jointe malveillante

- Le social engineering, qui incite à installer délibérément un programme

- Le Drive-By-Download qui enclenche le téléchargement et l’installation automatique

- L’installation via un autre malware et les botnets

Modus Operandi

Chaque ransomware est conçu pour agir différemment, mais ils sont tous programmés pour éviter d’être détectés par un antivirus classique.

L’une des techniques utilisées pour cela est l’obfuscation, c’est-à-dire la complication volontaire du code, de manière à brouiller les pistes afin de passer au travers des niveaux de protection de l’antivirus classique. Cela complique également le reverse engineering pour les professionnels de la sécurité informatique qui auront du mal à analyser ces malwares pour proposer des systèmes de défense approprié.

Il faut également savoir qu’au fil du temps, les ransomwares ont évolué pour communiquer vers leur centre de contrôle et commande (C&C server) en HTTPS et via le réseau Tor, les communications chiffrées étant alors quasiment intraçables.

Quant aux méthodes de chiffrement, elles se sont de plus améliorées grâce à des crypto-bibliothèques qui utilisent un chiffrement puissant avec un système de clés asymétriques, au lieu d’une clé stockée « en dur » dans le malware.

Par exemple, Cryptolocker et Cryptowall contactent leur serveur de contrôle avant de déclencher le chiffrement, la clé de déchiffrement ne se trouvant pas dans le malware en lui-même, mais sur le serveur distant.

Etude de Cryptolocker

Pour avoir une meilleure idée du fonctionnement des ransomwares, prenons l’exemple de Cryptlocker.

Cryptolocker est installé sur le poste de la victime via une variante de Zbot, un cheval de Troie utilisé pour de nombreuses autres tâches malveillantes. Une fois le programme exécuté, il s’ajoute au démarrage de la machine sous un nom aléatoire et établit une liaison avec son centre de commande.

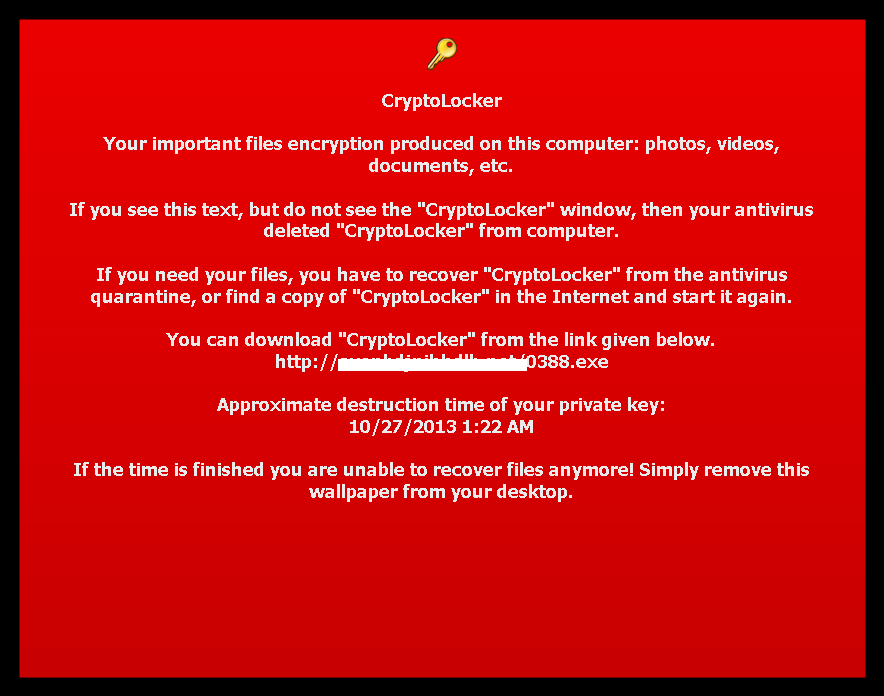

Lorsque la connexion est établie, le serveur envoie une clé publique et une adresse Bitcoin. Cryptolocker commence alors à chiffrer les fichiers du poste de la victime (plus de 70 types de fichiers différents), et demande une rançon à payer à l’adresse Bitcoin indiquée afin de recevoir la clé privée qui sera indispensable au déchiffrement des données.

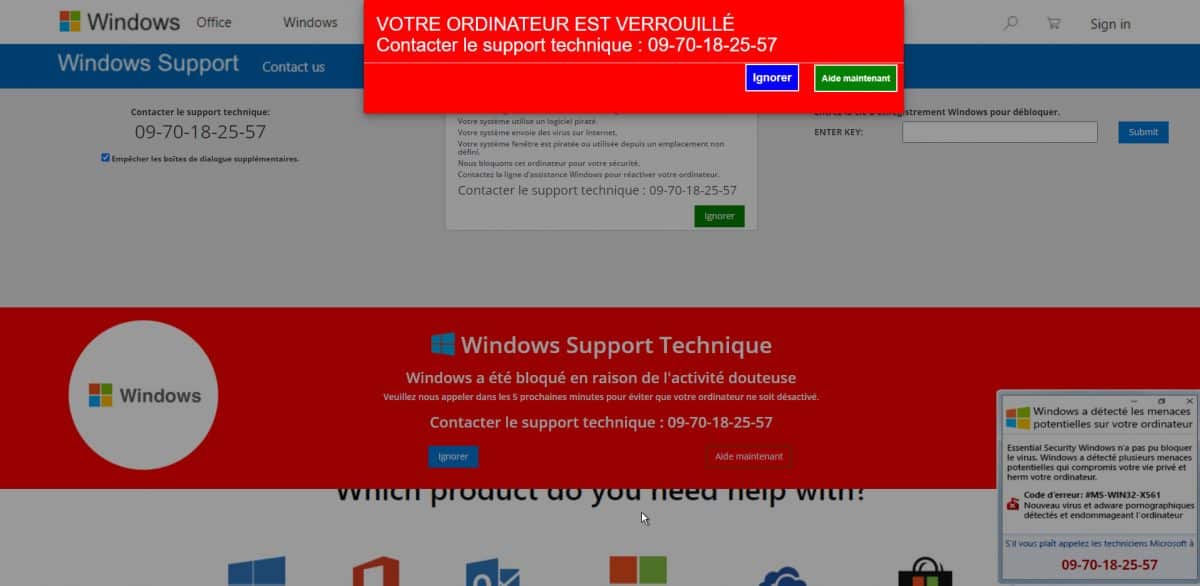

La capture ci-dessus est bien souvent localisée dans la langue de la victime. On peut y voir la date de destruction de la clé privée, en d’autres termes la date limite de paiement afin de retrouver ses données.

Si la rançon est payée, le déchiffrement commencera et une vérification de paiement sera affichée à l’écran. Après le déchiffrement complet, Cryptolocker s’auto-détruira.

Note : payer la rançon ne garantit bien sûr pas à 100% la récupération des données !

Qui sont les victimes ?

Les particuliers ne sont pas les seules victimes des ransomwares. Les entreprises, les institutions financières, les hôpitaux, les ministères, etc., n’importe quelle organisation ou entreprise peut en être la cible.

Un tel incident peut fortement nuire à la réputation d’une entreprise qui risque de perdre de la confiance de la part de ses clients, fournisseurs et partenaires, de l’argent ou même les deux.

« Les ransomwares sont un challenge à la fois pour les utilisateurs et pour les éditeurs d’antivirus », déclare Catalin Cosoi, Responsable des stratégies de sécurité chez Bitdefender. « Ils sont d’une rentabilité impressionnante et sans précédent. »

Toute résistance est-elle futile ? Comment se protéger contre les ransomwares ? A suivre dans la troisième et dernière partie de notre dossier sur les ransomwares.

Dans la troisième et dernière partie, nous verrons les Ransomwares, comment se protéger ? face aux ransomwares.

Première partie

Troisième partie