Les infections USB, c’est quoi ?

Les infections qui se propagent via des supports amovibles ont de beaux jours devant elles, dans tous les endroits où des ordinateurs sont susceptibles d’être utilisés par plusieurs personnes : Cybercafés, Médiathèques, Associations, Ecoles, Imprimeries, et même les administrations françaises …

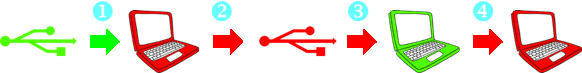

Schéma de propagation :

En (1), la clé USB saine est branchée sur un PC infecté, où l’infection est active.

Celui-ci va automatiquement créer une copie de son code malicieux (2) sur la clé USB saine.

Pour éviter d’être repérés, les fichiers infectieux sont le plus souvent affectés de l’attribut “caché” (H) et ne seront donc pas visibles par l’utilisateur.

Suivant les variantes, ces fichiers ne sont pas les mêmes, mais il y aura très souvent un fichier Autorun.inf qui est celui qui lui, permettra à l’infection de se lancer à l’insertion de la clé .

Lorsque la clé nouvellement infectée est branchée sur un PC sain (3), l’infection se propage à son tour sur le PC, qui (4) devient lui-même un vecteur de propagation pour tous les supports amovibles branchés dessus.

Quand l’utilisateur a de la “chance”, l’infection se manifeste rapidement et il est alerté … même si c’est déjà trop tard pour lui, il pourra éviter de continuer à propager l’infection. Mais il peut ne pas y avoir de symptômes visibles dans l’immédiat.

Le fichier Autorun.inf :

Il s’agit là d’une fonctionnalité Windows associée au double-clic lorsqu’on ouvre un volume ou lorsque que l’on insère un média amovible : L’ exécution automatique

Lorsqu’on double-clique sur un lecteur (quel qu’il soit) pour l’ouvrir, la première démarche de Windows sera de chercher la présence d’un fichier Autorun.inf, afin de déterminer ce qu’il doit faire à l’ouverture de ce volume. En l’absence de ce fichier, l’explorateur Windows s’ouvrira.

Ce système est surtout utilisé sur les lecteurs de type CD/DVD afin de lancer automatiquement une application à l’insertion du CD/DVD.

Mais il est extensible à tous types de supports et volumes et c’est cette fonctionnalité qui a été détournée ainsi par les auteurs d’infections.

Exemple de fichier Autorun.inf infecté :

Si on ne double-clique pas sur la lettre du volume à ouvrir, mais qu’on utilise un clic-droit afin de sélectionner Ouvrir (ou Explorer),

on ouvre l’explorateur Windows sur le volume sans passer par les fonctions définies dans le fichier Autorun.inf.

C’est un point très important pour gérer au mieux les risques d’infection via un support amovible.

Attention, pour lire le contenu d’un fichier Autorun.inf, il faut l’ouvrir par exemple avec le Bloc-notes de Windows.

Important :

Tous les supports amovibles peuvent être infectés : clé USB, disque dur externe, lecteur MP3, appareil photo, carte Flash, etc.

Suivant les variantes rencontrées, il y aura en plus d’un fichier Autorun.inf et d’un exécutable infectieux, des fichiers d’autres natures, aux attributs variables.

L’infection peut s’accompagner de fichiers annexes, des exécutables à l’icône de répertoire (par exemple), dont l’utilisateur (affichage des fichiers et dossiers cachés activés oblige) ira double-cliquer pour voir le contenu, ce qui aura pour conséquence d’activer l’infection. C’est une méthode doublon de propagation en cas de neutralisation du fichier Autorun.inf en jouant sur la curiosité de l’utilisateur.

Quels sont les effets de ce type d’infection :

Contents

Les effets visibles (Suivant les variantes de l’infection) :

- La page de démarrage du navigateur Web peut être modifiée.

- Le titre d’une page Internet Explorer peut être modifiée. (Ex: Hacked by Godzilla).

- L’accès au gestionnaire des taches peut être interdit.

- L’accès à la base de registre (regedit.exe) peut être interdit.

- L’UAC peut ne plus être en mode actif.

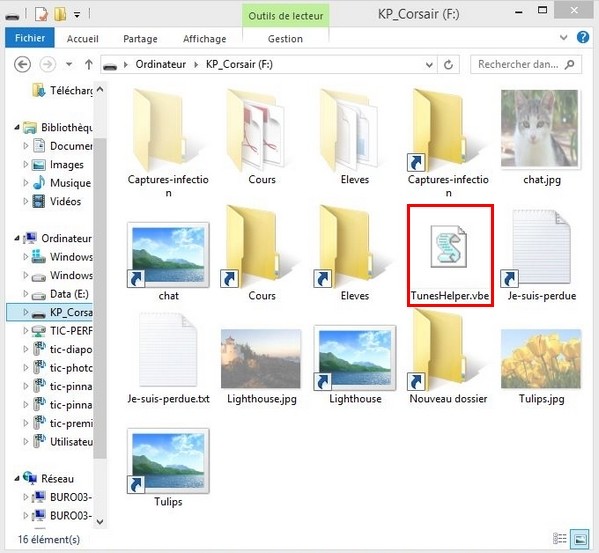

- Quand on ouvre une clé USB infectée, on peut avoir la surprise de voir que les dossiers et fichiers qu’elle contient sont désormais des raccourcis.

- Toutefois, si on affiche les dossiers et fichiers masqués et les fichiers protégés du système d’exploitation on voit que la réalité est différente :

Nos dossiers et fichiers sont toujours présents mais ils sont masqués et, par contre, l’infection a créé les fameux raccourcis qui eux sont toujours visibles.

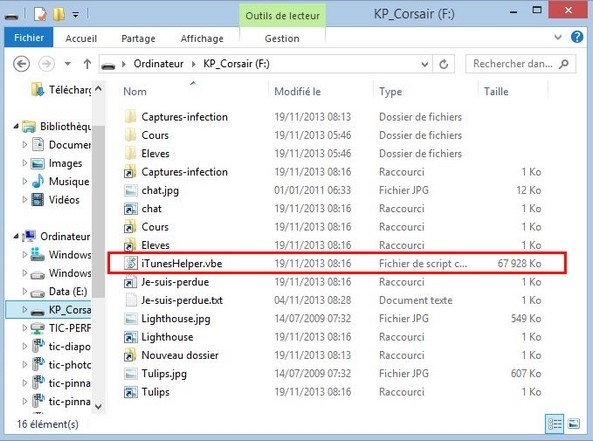

Sur cette clé préparée à cet effet avec peu d’éléments présents, on remarque vite la présence de l’intrus responsable de l’infection qui dans cet exemple est iTunesHelper.vbe

En choisissant l’affichage Détails, on voit également que cet intrus pèse près de 68 Mo

Les effets non visibles :

Le malware responsable de l’infection ci-dessus (ItunesHelper.vbe) est un keylogger qui enregistre de façon indétectable la totalité des touches saisies sur le clavier et transmet les infos au pirate.

Cela signifie que les identifiants et mots de passe peuvent être capturés par le pirate ( Accès bancaires, carte bleue, e-mail … )

Et mon Facebook alors ?

Bah Oui aussi, désolé .. Notamment l’adresse e-mail et le mot de passe de connexion :(

Mais il fait quoi de tout ça le pirate ?

La plupart du temps, le pirate n’utilise pas ces informations récoltées mais les revends à autrui.

Notamment les adresses e-mails, afin de que d’autres cybercriminels puissent organiser des campagnes de Spam, à savoir également que certaines entreprises ont recours aux services de ces cybercriminels afin d’obtenir vos informations personnelles :

- Numéro de téléphone

- Adresse postale

Ne vous étonnez donc pas d’être démarché par téléphone par une société que vous ne connaissiez pas vers les 18/19 heures ….

Pour avoir des explications détaillées et plus techniques : Lire l’article de El Desaparecido & Bitdefender Antivirus traitant de l’infection Dinihou

Comment se préserver de ce type d’infection ?

Désactiver l’exécution automatique sur son PC :

L’objectif principal de la fonction d’exécution automatique est de fournir une réponse logicielle aux actions matérielles que l’utilisateur lance sur un ordinateur.

L’exécution automatique offre les fonctionnalités suivantes :

- Double clic

- Menu contextuel

- Lecture automatique

Ces fonctionnalités sont normalement appelées à partir de supports amovibles ou de partages réseau. Lors de la Lecture automatique, le fichier Autorun.inf provenant du support est analysé.

Ce fichier spécifie les commandes à exécuter par le système. De nombreuses sociétés utilisent cette fonctionnalité pour démarrer leurs programmes d’installation mais les créateurs de malwares également.

La désactivation de l’exécution automatique peut être faite via le panneau de configuration ou directement dans la base de registre (méthode réservée aux utilisateurs plus qu’avertis).

Exemple de désactivation via le panneau de configuration sous Windows 7 :

Attention : A faire dans toutes les sessions si vous avez plusieurs comptes utilisateurs.

Ne pas utiliser le double clic pour ouvrir ses volumes :

En effet, reprenons le schéma type de propagation de l’infection.

Lorsqu’on branche sa clé saine sur un PC infecté (1), on ne peut pas éviter l’infection de la clé (2). Par contre, lorsqu’on ouvre la clé infectée sur un PC sain, au lieu de double-cliquer sur le nom de volume de la clé pour l’ouvrir, en utilisant le clic-droit et Ouvrir (ou Explorer), l’étape (3) précédente est remplacée par la nouvelle étape (3) et le PC n’est pas infecté :

Eviter que sa clé contamine les PC : La vacciner

La vaccination : Qu’est ce que c’est ?

Et bien NON, la vaccination n’empêche pas l’infection de la clé USB !

La vaccination n’a en effet pas pour but d’empêcher la clé de se faire infecter car dans ce cas il faudrait un module de surveillance actif sur le système.

En revanche, la vaccination empêche l’infection de se transmettre sur un PC sain via l’exécution automatique.

On peut donc avoir une clé vaccinée et infectée … mais qui ne transmettra pas l’infection.

La vaccination consiste à créer soit un dossier autorun.inf, soit un fichier autorun.inf qui seront non supprimables par une infection et/ou non autorisés à l’écriture.

L’infection ne pourra donc pas se propager grâce à la lecture automatique.

Revenons au schéma pour illustrer le fait que la vaccination empêche l’infection de se transmettre sur un PC sain via l’exécution automatique :

Comment vacciner une clé USB ?

Il existe plusieurs utilitaires pour réaliser cette opération mais, en l’état actuel et à notre connaissance,

il n’y en a qu’un qui permette également de nettoyer une clé infectée : UsbFix

Attention : UsbFix n’est pas un antivirus, il ne traite que des infections qui se transmettent par les supports amovibles.

- Quand on a un doute sur l’infection de sa clé et qu’on veut en avoir le cœur net ou qu’on sait qu’elle est infectée et qu’on souhaite avoir une aide pour la désinfection : suivre les indications de ce tutoriel.

- Quand on a un doute sur l’infection de sa clé ou qu’on sait qu’elle est infectée et qu’on pense pouvoir la désinfecter et également désinfecter son PC sans aide extérieure : suivre les indications de ce tutoriel, mais attention : UsbFix ne traitera pas les autres types d’infection éventuellement présents.

- Quand on est certain que sa clé est saine et qu’on veut la vacciner à titre préventif : suivre les indications de ce tutoriel

Existe t’il un module de vaccination automatique à l’insertion d’un média amovible ?

Oui :) Il en existe deux principaux : Bitdefender USB Immunizer et Panda USB Vaccine.

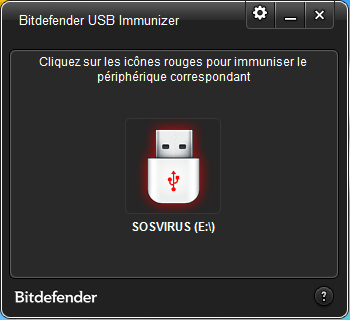

Bitdefender USB Immunizer

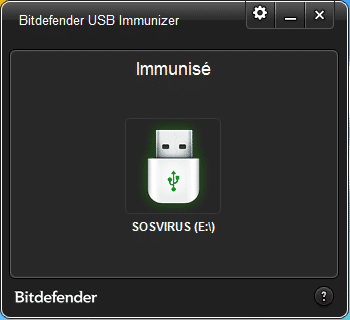

Voici un mini tutoriel sur l’utilisation de Bitdefender USB Immunizer :

- Téléchargez Bitdefender USB Immunizer depuis ce lien et exécutez le.

- L’utilitaire reconnait de suite les supports amovibles à vacciner, la clé USB sera rouge si non-vaccinée et verte si vaccinée.

- Cliquez sur la clé USB concernée afin de la vacciner.

- Votre clé USB est maintenant vaccinée.

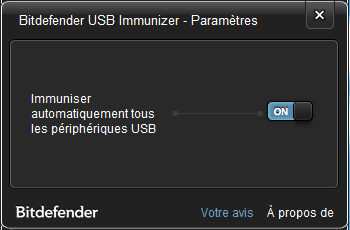

- Pour activer la vaccination automatique,

cliquez sur paramètres (la roue dentelée) et vous obtiendrez cette interface :

- Mettez le curseur sur ON et c’est tout :)

- En ayant affiché les fichiers/dossiers cachés, nous remarquons la présence du vaccin.

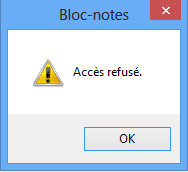

- Si on teste d’ouvrir ou de modifier ce fichier autorun.inf pour y insérer du code malicieux, on obtient :